Безпека АСУ ТП: інформаційна безпека на основі стандарту IEC 62443 (ISA 99)

Назад до списку статей

Ярушевський Дмитро, CISA, CISM,

керівник відділу кібербезпеки АСУ ТП ЗАТ «ДиалогНаука»

Журнал "Information Security / Інформаційна безпека" №3, 2014 рік

www.itsec.ru

Сьогодні питання забезпечення безпеки автоматизованих систем управління технологічним процесом (АСУ ТП) стають все більш актуальною. Якщо кілька років тому ця тема в основному піднімалася серед фахівців, то зараз вона стала цікава всім: власникам систем управління, фахівцям, які займаються їх експлуатацією, розробкою і впровадженням, зловмисникам і законодавцям.

Всі експерти в області інформаційної безпеки погоджуються, що забезпечення безпеки АСУ ТП відрізняється від забезпечення безпеки корпоративних інформаційних систем (далі - КІС). Навіть сам термін «інформаційна безпека», настільки звичний ІТ-фахівцям, як правило, не застосовується до АСУ ТП. В першу чергу, це пов'язано з тим, що необхідно приділяти увагу не тільки і не стільки забезпечення конфіденційності, скільки забезпечення безперервності і цілісності самого технологічного процесу. Більш того, безпеку технологічного процесу в загальному сенсі - це, перш за все, безпека для життя і здоров'я людей і навколишнього середовища. В англомовних джерелах, для визначення «комп'ютерної безпеки» щодо АСУ ТП використовується спеціальний термін «cybersecurity» - кібербезпека. У наших же реаліях спостерігається явний пробіл не тільки в нормативній та методичної бази в галузі забезпечення безпеки АСУ ТП, але навіть в термінології.

У своїх проектах наша компанія використовує підхід, заснований на об'єднанні існуючих (і розроблюваних) вимогах регуляторів з одного боку, і кращих світових практик з іншого. Одним з основних набором міжнародних методичних документів щодо забезпечення кібербезпеки АСУ ТП, є сімейство стандартів IEC 62443 (раніше відоме як ISA 99). Про нього і піде мова в цій статті.

Ризик-орієнтований підхід

Стандарти IEC 62443 пропонують сучасний ризик-орієнтований підхід: безпека розглядається як сукупність безперервних процесів, які необхідно підтримувати на всіх стадіях життєвого циклу системи. Стандарти IEC 62443 задають вимоги до проектування накладених систем управління кібербезпекою АСУ ТП і SCADA і до проектування АСУ ТП c вже закладеними і інтегрованими заходами безпеки.

Загальний підхід до державотворчих процесів системи управління кібербезпекою АСУ ТП, аналізу та управління ризиками частково схожий з аналогічним, заданим стандартом ISO 27001 для ІТ-систем. Основою для визначення вимог, що пред'являються до проектованої системі, є аналіз ризиків. Наріжними каменями аналізу ризиків є ідентифікація, класифікація та оцінка. Начебто все знайоме, але диявол криється в деталях - схожість з відомими для ІТ-фахівців практиками полягає в тому, що треба зробити. А ось те, як це треба робити істотно відрізняється.

Вибір методики оцінки ризиків залишається на розсуд власника АСУ ТП і залежить від специфіки використовуваних систем. Втім, загальні рекомендації в стандарті описані. Ми в своїй роботі використовуємо власну методику аналізу ризиків, адаптовану під конкретний об'єкт захисту, що задовольняє вимогам кращих практик, з одного боку, і відповідає російським нормативним документам - з іншого.

Для більшості систем АСУ ТП найбільш важливою є т.зв. HSE-група наслідків, що призводить до збитків здоров'ю або безпеці людей і навколишнього середовища (Health, Safety and Environmental), а також введені проектом нормативних документів ФСТЕК «наслідки в соціальній, політичній, економічній, військовій чи інших областях діяльності» (для простоти будемо називати їх ПЕВ).

На початку робіт зі створення системи управління кібербезпекою АСУ ТП проводиться Високорівнева оцінка ризиків, покликана визначити основні фінансові, ПЕВ і HSE наслідки в разі порушення доступності, цілісності або конфіденційності. Високорівнева оцінка дає уявлення про загальну картину ризиків і критичних систем і є базисом для переходу до більш детального вивчення об'єкта, що захищається.

Наступним кроком при створенні системи управління кібербезпекою є аналіз об'єкта захисту, ідентифікація і класифікація активів АСУ ТП, які підлягають захисту. Незважаючи на те, що процес вивчення, опису та класифікації елементів об'єкта захисту заслуговує на окрему статтю, спробуємо коротко висвітлити підхід, що описується в IEC 62443.

Стадії аналізу і моделювання об'єкта захисту

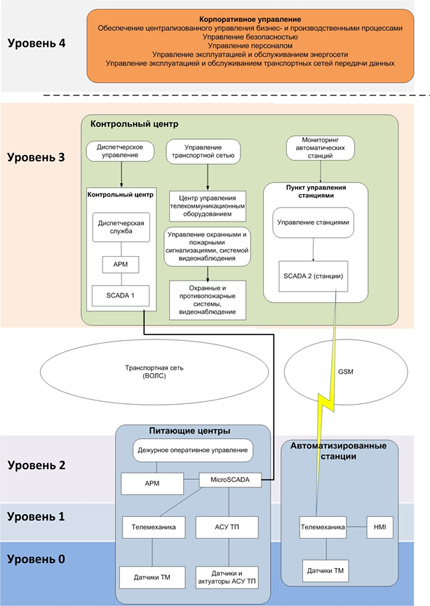

Сімейство стандартів IEC 62443 пропонує кілька стадій аналізу і моделювання об'єкта захисту. Першою стадією є створення референсной (reference) моделі (або моделей, в залежності від складності об'єкта захисту, меж і рамок роботи) об'єкта захисту, яка описує «великими мазками» розподіл основних видів діяльності, ТП, АСУ та інших активів на 5 логічних рівнів (див Рис 1).

Малюнок 1

Натисніть, щоб збільшити малюнок

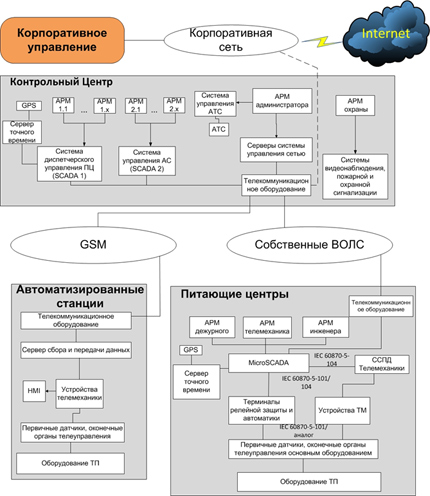

На основі референсной моделі на наступній стадії будується модель активів (asset model), що описує ієрархічну карту основних об'єктів і активів, взаємодія з мережами, територіальними майданчиками, ключовими підрозділами, які беруть участь в ТП, системами контролю і іншим технологічним обладнанням. Модель активів будується для того, щоб забезпечити розуміння ієрархічної структури і процесних зв'язків в цілому або окремо виділеного для аналізу об'єкта захисту і дати можливість наочно побачити і визначити критичні процеси і активи (див.рис 2).

малюнок 2

Натисніть, щоб збільшити малюнок

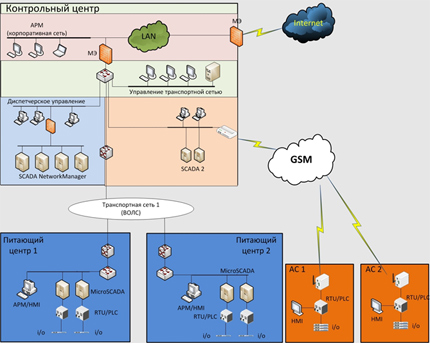

На наступній стадії будується референсна модель архітектури (reference architecture model). Вона дуже схожа на класичну детальну схему мережі 2-го рівня і відображає всі основні елементи АСУ ТП, телекомунікаційне обладнання, лінії зв'язку і т. П. Коректне побудова референсной моделі архітектури вкрай важливо, т. К. На її основі з урахуванням результатів високорівневою оцінки ризиків виконується сегментування об'єкта захисту. При сегментації будується так звана модель зонування (zone and conduit model), що розділяє об'єкт захисту (одну або кілька АСУ ТП, розподілену мережу АСУ ТП, організацію в цілому або територіальний об'єкт) на ряд зон (див. Рис 3). Зони об'єднуються за загальними показниками ризику, функціональним і / або технічними характеристиками, логічним або фізичним кордонів, мереж передачі даних і т. Д. І знову IEC 62443 залишає «простір для творчості», дозволяючи адаптувати модель зонування в залежності від цілей і завдань побудови захисту і враховувати специфіку об'єкта захисту.

малюнок 3

Натисніть, щоб збільшити малюнок

Для кожної виділеної зони проводиться ідентифікація та класифікація активів, аналіз вразливостей і загроз, моделювання порушників і детальна оцінка ризиків. На основі інформації про поточний стан системи, застосовувані методи і заходи безпеки, функціональні особливості технічних засобів і т. Д. Визначається поточний рівень безпеки для кожної зони. Поняття «рівень безпеки» (security level) також вводиться стандартом IEC 62443 і описує реалізацію вимог до заходів безпеки по 7 основними напрямками: ідентифікація і аутентифікація, контроль використання АСУ, цілісність системи, конфіденційність інформації, управління інформаційними потоками, управління подіями, доступність ресурсів. Кожен напрямок містить ряд вимог, комбінації яких визначають 4 рівня безпеки.

Результати оцінки ризиків та аналізу можливих порушників визначають цільовий рівень безпеки зони. Жорстких вимог по вибору цільового рівня стандарт не пред'являє, тобто є широкі можливості для адаптації під будь-який об'єкт захисту в залежності від виявлених загроз і ризиків. Можливо компенсування одного напрямку (у випадках технічної неможливості реалізації заходів високого рівня), підвищенням цільового рівня за іншим напрямком. За умови, зрозуміло, що така рокіровка закриє актуальні загрози. Також стандарт недвозначно регламентує необхідність при проектуванні визначити заходи, що перевищують цільовий рівень захищеності. Це пов'язано з тим, що будь-яка міра захисту з плином часу втрачає свою ефективність (поява нових загроз і методів їх реалізації, виявлення нових вразливостей, старіння технологій захисту і т. П.). Ступінь «перевиконання плану» щодо забезпечення захисту залежить від прийнятої організацією періодичності проведення аналізу ризиків та планованого терміну перегляду експлуатаційних характеристик системи. Таким чином забезпечується ефективність захисних заходів на всьому життєвому циклі системи.

висновки

Правильно побудовані і проаналізовані моделі об'єкта захисту, адекватно і детально задані і описані цільові рівні безпеки, укупі з вимогами вітчизняних нормативних документів лягають в основу ТЗ на проектовану систему забезпечення кібербезпеки АСУ ТП. І її ефективність безпосередньо залежить від старанності і подробиці проведеного обстеження і аналізу інформації про об'єкт захисту, від того, чи всі взаємозв'язку (як технічні, так і логічні) між процесами, устаткуванням і персоналом виявлені і проаналізовані, всі критичні активи ідентифіковані, чи всі основні ризики розглянуті.

Крім того, стандарт IEC 62443 вимагає впровадження добре відомих фахівцям, знайомим з сімейством ISO 27000, процесів: управління інцидентами, управління змінами, управління конфігураціями, планування відновлення діяльності і безперервності процесу, підвищення обізнаності та т. Д. Зрозуміло, з урахуванням специфіки АСУ ТП . Ну і, зрозуміло, IEC 62443, як і всі стандарти і best practices в області ІБ, має на увазі підтримку безперервного життєвого циклу процесів безпеки. Такий життєвий цикл, підтримуваний на всіх стадіях існування об'єкта захисту, включає в себе постійний перегляд вже оброблених ризиків, ідентифікація і аналіз нових, аналіз ефективності прийнятих компенсаційних заходів і змінюється простору ризиків і загроз і т.д.

З урахуванням все підвищується інтересу до АСУ ТП, в тому числі і з боку зловмисників, часто поширені в області експлуатації АСУ ТП принципи «незмінності і вірності традиціям» стають серйозним ризиком. Компенсаційні заходи у вигляді профілю безпеки для Windows NT і «Антивірус Касперського 4.0» на сервері SCADA пора переглянути, і сімейство стандартів IEC 62443 дає відмінне методичний посібник для цього.