Хакери ламають звичний світ: не можна довіряти навіть кавоварці

У старій голлівудської драмі «Військові ігри» юний комп'ютерний геній випадково ледь не розв'язав ядерну війну між СРСР і США, а в недавній шведської пародії «Кунг Ф'юрі» Хакерман творить ще більш дивні речі - за допомогою комп'ютера він зламує час, простір і навіть рани свого товариша. Ці сюжети здаються все менш фантастичними.

Про випадку з кавоваркою розповів інженер європейської компанії, якій належить кілька нафтохімічних заводів. На одному з них нещодавно вийшли з ладу всі комп'ютери диспетчерського пункту моніторингової системи. їх атакував вірус WannaCry , Який шифрує дані і вимагає перерахувати зловмисникам біткоіни за розблокування . Місцеві ITшнікі намагалися перевстановити систему, але після цього зараження відбувалося повторно. В результаті з'ясувалося, що джерелом поширення вірусу є розумна кавоварка, підключена до локальної мережі Wi-Fi.

Фото: Theroco.com

На щастя, жадібним хакерам потрібні були тільки гроші, і самі виробничі потужності не постраждали. Адже порушення циклу робіт на нафтохімічному виробництві призведе до екологічної катастрофи.

Цікаво, що на солідному підприємстві нібито було встановлено застаріле програмне забезпечення, зокрема, операційна система Windows XP, а, за словами фахівців, багато корпоративних системи досі не відмовилися від Windows 95/98.

Фото: Techfrag.com / Keywordsuggests.com

У той же час виробники тостерів, посудомийних машин і холодильників все частіше напихають їх складною електронікою, але економлять на захисті своїх розумних приладів від кібератак. Хакери звернули увагу на цю проблему, і щосили нею користуються. Потужність таких систем невелика, але і зламати їх куди простіше.

Експеримент журналіста Ендрю Макгілла підтвердив надзвичайну вразливість «інтернету речей». Він написав програму, яка емулюватися роботу тостера в мережі. При цьому він повинен був виглядати слабо захищеним і тим самим залучати автоматичні алгоритми зловмисників, зайняті пошуком подібних пристроїв.

Фото: Averagejoes.co.uk

Макгілл був упевнений, що уявний тостер знайдуть через кілька днів, але дійсність перевершила всі очікування. Перша спроба злому сталася через 40 хвилин, а всього вже за перший день він відчув близько 300 кібер-атак. Після початку кожної з них експериментатору доводилося механічно відключати з'єднання з інтернетом.

Ще більшу загрозу становлять різні роботизовані пристрої, наприклад, з використанням безконтактної технології автомийки. Це довели американські IT-фахівці, які провели власний експеримент. Вони зуміли знайти вразливі місця і зламати пароль, а потім встановити контроль над роботом-рукою, воротами і розприскувачем води.

Фото: Yooarticles.net

Здавалося б, ну, і що такого? Але, написана хакерами програма змінювала алгоритм роботи пристрою: після завершення помивочних процедур, машину можна було атакувати роботизованою «рукою» автомийки, або воротами. Також можна було блокувати водія в авто. На цей раз хакерами рухали гуманні цілі. Результати своїх дослідів вони відправили в Агентство Національної Безпеки, але коли-небудь на їх місці може опинитися і хтось з більш збоченій фантазією. Мабуть, і одвічний сюжет про прийдешнє «повстання машин» був не таким вже й фантастичним .

Перспективи «ядерної зими» також вже не здаються зовсім нереальними. Нещодавно стало відомо, що хакери зламали комп'ютери однієї з американських атомних електростанцій. Місцеві ЗМІ поспішили запевнити, що важливі операційні дані атака не торкнулася, і на безпеку об'єкта дії кіберзлочинців не вплинули.

Фото: Fotosplus.ru

Однак від цього інформація не виглядає менш лякаючою. Тим більше, що і раніше подібні спроби вже робилися. Так, в 2010 році комп'ютерна програма-черв'як Stuxnet потрапила в мережу управління ядерної системою Ірану. Черв'як зумів зупинити значну частину центрифуг і скопіював записи з камер відеоспостереження.

І навіть мозок людини знаходиться під загрозою. Це показало дослідження фахівців з комп'ютерної безпеки з Університету Алабами. Останнім часом все більшої популярності набувають ЕЕГ-інтерфейси. Вони використовують принципи електроенцефалграфіі. Зокрема, на ринку з'явилися шоломи для комп'ютерних ігор, якими можна управляти без допомоги рук. Також подібні інтерфейси використовуються для управління роботизованими протезами.

Фото: News.sky.com

Однак дослідники встановили на ЕЕГ-пристрої програму, по суті що є шпигунської, яка повинна була відстежувати активність мозку і руху очей користувача. Незабаром програма могла успішно відтворювати паролі, які учасники експерименту зберігали в голові. Так, шанси можливих зловмисників вгадати п'ятизначний пароль виросли з 1 до 10000 до 1 до 20.

В США «Російські хакери» зусиллями Хіларі Клінтон і її товаришів давно перетворилися в популярну страшилку. Навіть результати місцевих президентських виборів, на думку деяких демократів, тепер визначають не голосують американці, а комп'ютерники з Росії.

Фото: Forsmi.ru

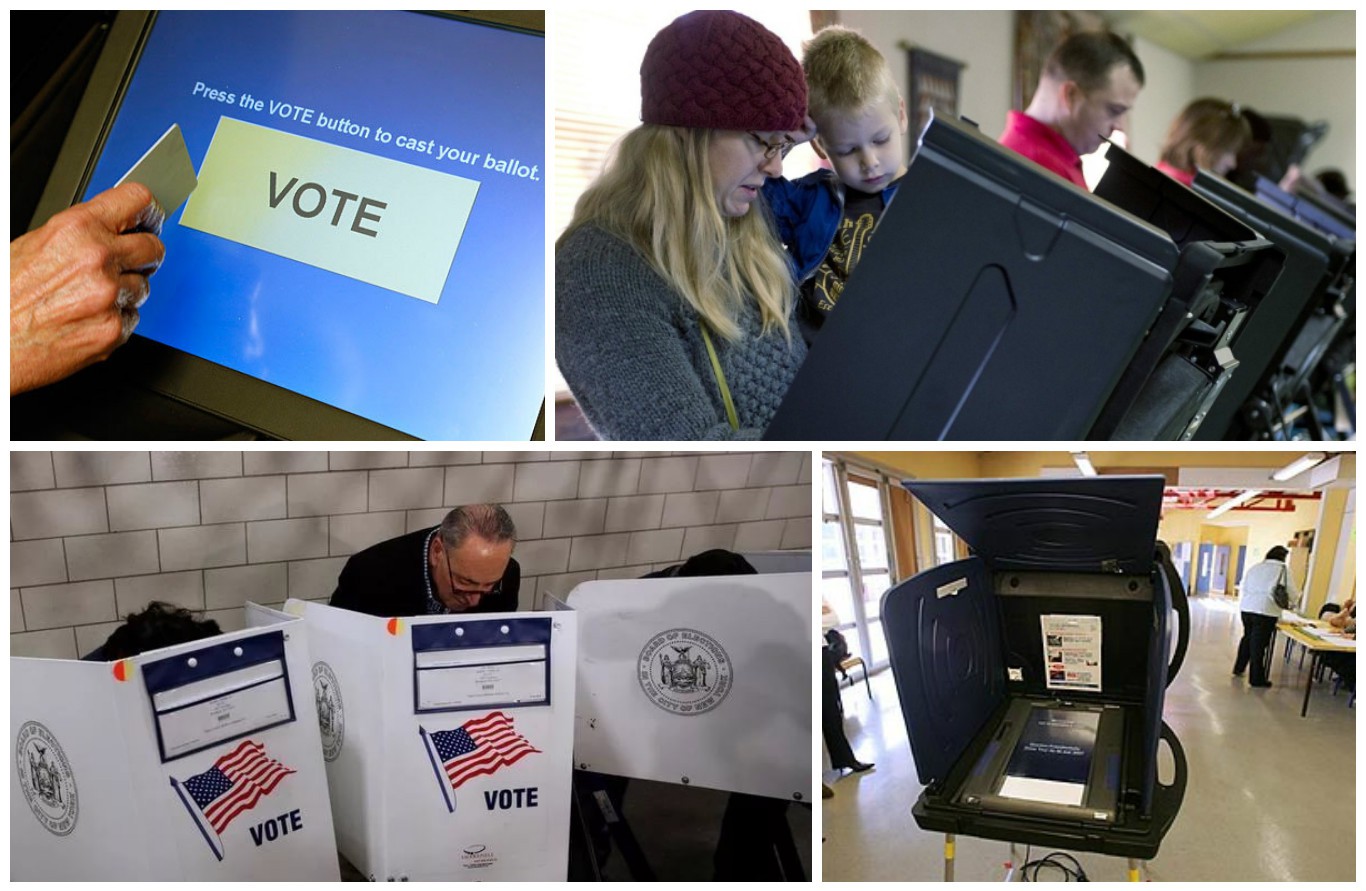

Їх бездоказово звинувачують у зломі комп'ютерів Національного комітету Демократичної партії. Вважається, що добутий звідти компромат в результаті обрушив рейтинги Клінтон і забезпечив перемогу Трампу. Американські хакери образилися і вирішили довести, що теж не ликом шиті. Вони влаштували в Лас-Вегасі конкурс по злому машин для підрахунку голосів, які виробляють найбільші корпорації США. Їх придбали на eBay. В результаті на пошук уразливих місць пішли хвилини, а злом зайняв всього півтори години.

Іншими словами, впливати на американські вибори чисто теоретично можуть будь-які хакери. Причому не за допомогою маніпулювання громадською думкою, а безпосередньо. І проблема лежить зовсім не в уявній зовнішній загрозі, а в недолугості виробників. На одних машинах було встановлено застаріле ПЗ, на інших виявилося незахищене підключення до Wi-Fi, в-третіх шкідливий код вдалося впровадити через фізичні порти.

Колаж: П'ятий канал

Те ж саме можна сказати і про інших вразливих системах. Останнім часом технології розвиваються такими темпами, що суспільна свідомість за ними не встигає. Те, що ще вчора можна було побачити тільки в фільмі або прочитати в романі, сьогодні стає повсякденністю, і багато хто до цього не готові. Не тільки звичайні користувачі, а й могутні корпорації забувають про елементарні захисні заходи. Всемогутність хакерів швидше за все є міфом, але цей міф буде надзвичайно сильний протягом всієї перехідної епохи масового комп'ютерного легковажності.

Олександр Саблін